.jpg)

El gran teórico de la guerra total, el barón Von Clausewitz, escribió que “el soldado duerme, come, anda, se entrena y descansa, todo ello para combatir en el momento y el lugar precisos que le ordenen”. Desde hace unos meses, en Francia, al igual que en Estados Unidos, China, Israel, Gran Bretaña y Rusia, el soldado se inicializa, carga su memoria, prepara una bomba lógica y penetra los ordenadores zombis rivales, todo ello para combatir en lo que llaman la “lucha informática ofensiva” que ya está en marcha, abiertamente, en los estados mayores.

El ejército francés acaba de traspasar la línea roja que separa la defensa del ataque militar en el terreno de la guerra virtual, considerado por muchos como la madre de los campos de batalla. Seis laboratorios en todo el país y al menos una unidad del ejército del aire han recibido autorización para investigar sobre “armas digitales”, capaces de llevar a cabo una “lucha informática ofensiva” en caso de ataque coordinado enemigo contra las webs gubernamentales, las redes internas de la administración o los sistemas informáticos vitales para el país.

Es lo que se desprende de los anuncios efectuados la semana pasada por la industria militar gala en el principal salón mundial del armamento de tierra, el Eurosatory 2010 de París. Y también coincide con el discurso del secretario general del Elíseo, Claude Guéant, en el congreso del Consejo Superior de la Formación y la Investigación Estratégicas (CSFRS), nuevo centro de doctrina estratégica creado por Nicolas Sarkozy.

El aparato militar francés ha puesto ya en marcha la preparación de códigos maliciosos, software espía y virus caballo de troya que se instalan en el PC del usuario sin que este lo sepa . Todo ello para dotarse de la “capacidad de neutralización en el interior mismo de los centros de operaciones adversas”, “saber combatir al adversario en la fuente misma de la agresión, mediante modos de acción ofensivos” y “garantizar la capacidad de perseguir y reprimir a los agresores”, objetivos todos ellos fijados por la doctrina estratégica del nuevo Libro Blanco de la Defensa francés, elaborado en 2008.

Los seis laboratorios privados con control estatal, llamados CESTI, han recibido la autorización para desarrollar “armas digitales”, bajo una argucia jurídica. Como intentar penetrar o destrozar un sistema informático ajeno es delito tipificado en el código penal francés, no se les podía dar un permiso general. Por eso, el Secretariado General de la Defensa Nacional (SGDN) se lo dio bajo un eufemismo: los CESTI, en el marco de su trabajo sobre sistemas de defensa frente a ataques informáticos, disponen del derecho a desarrollar “tests de penetración”. Y, obviamente, para efectuar esas pruebas, necesitan desarrollar y conservar “armas digitales” que penetran. Ofensivas, pues.

Contratos a especialistas

Por otra parte, al menos una célula especializada de la base aérea BA 110 de Créil, al norte de París, trabaja en el desarrollo de armas digitales de combate, según fuentes del sector. En otro terreno, la DGSE, principal servicio de inteligencia exterior francés, ha recibido presupuesto para contratar a 100 ingenieros informáticos por año, para operaciones secretas de penetración en servidores ajenos. Especialmente solicitados son los especialistas endowngrading (capaces de transformar de manera invisible un protocolo seguro en otro que lo sea un poco menos), en retroconcepción (desmontar, como un motor en un garaje, el sistema de algoritmos del enemigo para comprenderlo), exploración de vulnerabilidades, sistemas de penetración furtivos y códigos ofuscados (sistemas de explotación cuyas líneas de código están pensadas para que resulten incomprensibles). Las candidaturas de estos expertos, por cierto, son aceptadas sólo por correo postal, y no por email.

Y poco más se puede saber oficialmente de lo que está haciendo en concreto un mundo que avanza bajo el sello top secret, pese a que sí hay algo que aparece ya a la luz: los presupuestos. El gigante francés Thales, por ejemplo, adelanta oficiosamente que negocia con el Gobierno francés y con la OTAN para el despliegue de sus búnkers informáticos Cybels y Nexium en el campo militar. “Para el Estado francés, el coste sería de varios cientos de millones de euros”, explicó a Público el coronel de marina Stanislas de Maupeou, responsable de ciberdefensa en Thales y ex responsable del SGDN.

Comprender en qué están trabajando exactamente los ejércitos de Estados Unidos, China, Gran Bretaña, Francia, Rusia e Israel requiere lo que Claude Guéant, secretario general del Elíseo, calificó de “agilidad en la posición intelectual” y “capacidad para comprender y arrojar luz sobre las señales imperceptibles que envían nuestros enemigos invisibles y multiformes”.

Diferentes escenarios

Tres escenarios principales, sacados de los actos de ciberguerra de los últimos años, están labrando la mentes de los estados mayores. El primero y más temido consiste en un ataque contra los llamados SCADA, es decir, los sistemas informatizados que gestionan infraestructuras críticas como plantas nucleares, red ferroviaria o aeropuertos: para los militares, es plausible pensar que puedan provocar “en los próximos quince años”, según el Libro Blanco de Defensa francés destrozos similares o superiores a un bombardeo físico.

El segundo escenario es un ataque contra la parte visible de Internet, esto es, las webs y las intranets de administraciones clave, como presidencia, policía, impuestos y hospitales. El hundimiento de esas páginas provocaría caos y desprestigio de un Estado ante sus ciudadanos y ante las potencias extranjeras.

El tercer escenario prevé simplemente la integración de cualquiera de esos ataques informáticos en el marco de una secuencia clásica de guerra convencional.

Las soluciones de ciberbúnker, del tipo Cybels y Nexium, han tenido hasta ahora una aplicación civil para grandes empresas. Esos sistemas analizan, en tiempo real, los flujos entrantes y salientes de un sistema, para detectar automáticamente hasta 75 millones de “eventos”. A partir de esos sucesos, escanean otros cientos de millones de procesos para estudiar si hay correlación con un eventual intento de ataque, con lo que localizan 85 “alertas posibles” al día, estudiadas más en profundidad. De ellas, entre cuatro y 10 deberán pasar cada día un examen humano efectuado por los 400 ingenieros que, por ejemplo, ocupan los ciberbúnkers de Thales.

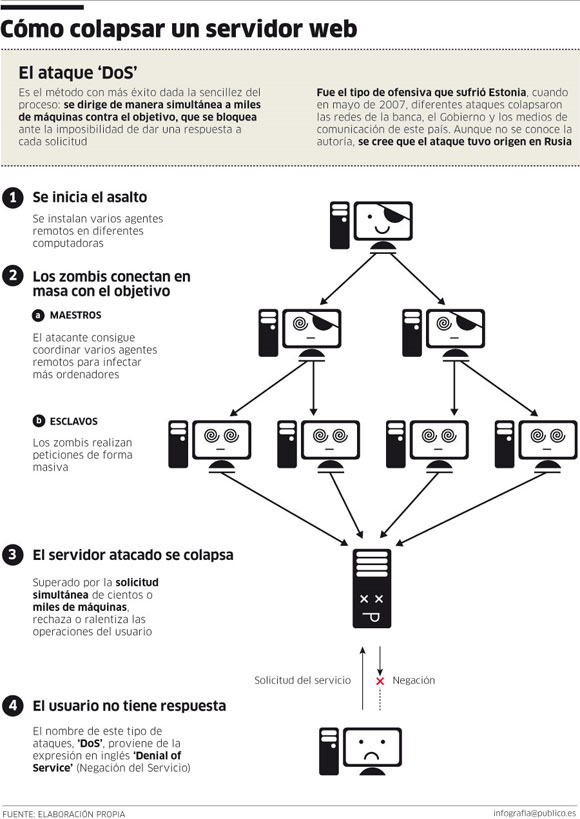

Para la industria privada de altos vuelos, esa capacidad en tiempo real es la garantía frente a los crackers(delincuentes informáticos): se acaba la era de los llaneros solitarios. Para los ejércitos, esos centros de lucha de la guerra digital son la retaguardia sólida para contener en tiempo real los ataques desde servidores blindados, comprender la generación de ordenadores zombis que se pueden controlar desde un único ordenador y obedecen sus órdenes, identificar al atacante y lanzar contramedidas.

“El ciberespacio ya es un campo de batalla; es más, es el principal campo de batalla, porque hoy el funcionamiento de un Gobierno o un ejército en el campo de batalla real ya depende enteramente de las redes”, explica Stanislas de Maupeou.

El 9 de junio pasado, Bernard Barbier, director técnico de la DGSE, es decir, jefe de sistemas de la agencia de acción-intervención, fue muy claro en la conferencia anual SSTIC de Rennes. “Francia lleva 10 años de retraso respecto a China”, explicó, según relatan diversas fuentes presentes en el foro. Y confirmó que París va a quemar etapas. Eso sí: como la mayoría de las operaciones ofensivas previstas están prohibidas, serán efectuadas de manera furtiva y, cuando sea posible, desde fuera del territorio francés.

Los ciberataques certificados más célebres

2003 ‘Titan Rain’

En 2003 se produjo un ataque, probablemente de origen chino, bautizado como ‘Titan Rain’ contra administraciones y empresas estratégicas de EEUU. Fueron atacados ordenadores de Lockheed Martin y la NASA.

2007 Rusia contra Estonia

En mayo de 2007 se produjo un ataque de denegación de servicio (ver gráfico) contra la mayoría de los servidores del Estado, la banca y los medios de comunicación estonios. Se le atribuye origen ruso, por coincidir con un conflicto entre los dos países acerca de la retirada de una estatua al soldado soviético en la capital estonia. Este ataque fue el desencadenante del inicio de la reflexión militar en la OTAN y en EEUU sobre la ciberguerra.

2008 Rusia contra Georgia

Coincidiendo con la operación militar rusa de represalias con bombas reales, varias webs gubernamentales fueron atacadas con el troyano BlackEnergy. Los rusos, considerados autores del ataque, lograron paralizar ciertas páginas gubernamentales. Lo más espectacular fue la toma de control de la web del presidente georgiano, en la que los rusos colocaron durante días fotos de Shalikashvili y de Hitler.

2009 Irak

Soldados estadounidenses en Irak capturaron a combatientes de un grupo chiíta rebelde que disponían en sus ordenadores de imágenes tomadas por los aviones robot ‘predator’. Según los expertos, los piratas tomaron el control del sistema informático de transmisión de las imágenes del avión.